Czym jest strategia price action?

19 lipca 2024, 14:09Price action to rodzaj analizy, która skupia się na cenie. Tego typu trading zakłada, że wszystko, co musimy wiedzieć o rynku, jest zawarte w aktualnej cenie. Nie potrzeba tu złożonych reguł matematycznych czy skomplikowanych wskaźników. Sprawdź, czy price action to rozwiązanie dla Ciebie!

Pamięć wspomagana

10 grudnia 2007, 10:24Naukowcom z Karolinska Institutet udało się odnaleźć obszar odpowiedzialny za dobrą pamięć, tzw. filtr nieistotności (ang. irrelevance filter). Okazuje się, że u osób, które nawet w niesprzyjających warunkach doskonale wszystko zapamiętują, obserwuje się zwiększoną aktywność zwojów podstawnych mózgu (Nature Neuroscience).

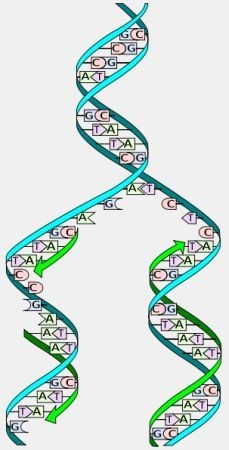

Wirus-mieszaniec

26 listopada 2008, 01:09Eksperyment, którego celem było ustalenie pochodzenia wirusa odpowiedzialnego za chorobę SARS, doprowadził do stworzenia największego syntetycznego mikroorganizmu zdolnego do replikacji.

Winston szybszy niż Internet

10 września 2009, 16:21Przesyłanie informacji za pomocą gołębi pocztowych to metoda, która dawno odeszła do lamusa. Jednak, jak pokazuje eksperyment przeprowadzony w RPA, nie zawsze nowoczesność ma przewagę nad tradycją.

Zobaczyć nasz Układ Słoneczny z daleka

28 września 2010, 15:13Astronomowie prześcigają się w szukaniu nowych sposobów na poszukiwanie planet krążących wokół innych systemów planetarnych. A jak postrzegaliby nasz Układ Słoneczny obserwatorzy z odległych gwiazd? Wbrew pozorom nie jest to pusta ciekawość.

Komu zależało na zamknięciu Megaupload?

2 lutego 2012, 12:27Teoria jakoby Megaupload został zamknięty, gdyż jego właściciel planował uruchomienie serwisu MegaBox, pozwalającemu twórcom na publikowanie muzyki w sieci z pominięciem studiów nagraniowych, nie wytrzymuje konfrontacji z faktami.

AMS-IX chce otworzyć biuro w USA

2 października 2013, 10:02Holenderska organizacja AMS-IX, zarządzająca drugim największym na świecie punktem wymiany ruchu internetowego, chce otworzyć swoje przedstawicielstwo w USA. Rodzi to obawy, że dzięki temu do AMS-IX będą mogły trafiać wnioski NSA o dostęp do informacji z punktu wymiany

Konsjerż na Watsonie

9 marca 2016, 13:01Sieć hoteli Hilton współpracuje z IBM-em nad automatycznym konsjerżem wspomaganym przez superkomputer Watson. Maszyna nazwana Connie znajduje się w hotelu Hilton McLean w Virginii

Zbadano zestaw narzędzi Ötziego

22 czerwca 2018, 11:28Naukowcy zbadali narzędzia z rogowca, które miał przy sobie Ötzi, Alpejski Człowiek Lodu. Dzięki temu zdobyli więcej informacji o tym, jak żyło się ok. 5300 lat temu w górach.

Ludzie kopiują zachowania sztucznej inteligencji. Nawet te całkowicie irracjonalne i pozbawione sensu

22 czerwca 2020, 12:03Poznański naukowiec zastanawiał się, czy opinia lub decyzja sztucznej inteligencji, która w coraz większym stopniu staje się częścią naszego codziennego życia, może być dla ludzi źródłem informacji, jak postępować (czy w takim przypadku również zadziała mechanizm nazywany społecznym dowodem słuszności). Prof. Uniwersytetu im. Adama Mickiewicza dr hab. Michał Klichowski wykazał, że jak najbardziej tak i że ludzie potrafią skopiować nawet całkowicie irracjonalne i pozbawione sensu zachowanie sztucznej inteligencji.